Bezpieczeństwo sieci oraz jej sprawne funkcjonowanie na każdym poziomie, to tematyka, która towarzyszy naukowcom i projektantom systemów komunikacyjnych w zasadzie od samego początku. Dość powiedzieć, że idea rozległej sieci, która posłużyła za podwaliny dzisiejszego Internetu, opracowana przez RAND Corporation, miała dotyczyć skonstruowania sieci komputerowej mogącej funkcjonować nawet mimo częściowego unicestwienia. Ten pomysł został następnie przeniesiony ze skali globalnej do mikro rozwiązań, które funkcjonują w milionach sieci WAN, MAN i LAN na całym świecie. Jak to często bywa, technologie opracowane przez wojsko, z czasem przeniosły się do zastosowań cywilnych. Niektóre wprost, jak rozwiązania do autentykacji TACACS+ i RADIUS, inne zaś na zasadzie wykorzystania podobnych koncepcji, jak decentralizacja usług, czy redundancja urządzeń.

Ze względu na szerokie znaczenie pojęcia bezpieczeństwa sieci, zawęzimy tematykę niniejszego artykułu i poruszymy w nim trzy główne tematy:

1. bezpieczna autentykacja użytkowników,

2. protekcja ringowa w warstwie agregacji sieci,

3. redundancja na poziomie rdzenia sieci.

1. BEZPIECZNA AUTENTYKACJA UŻYTKOWNIKÓW

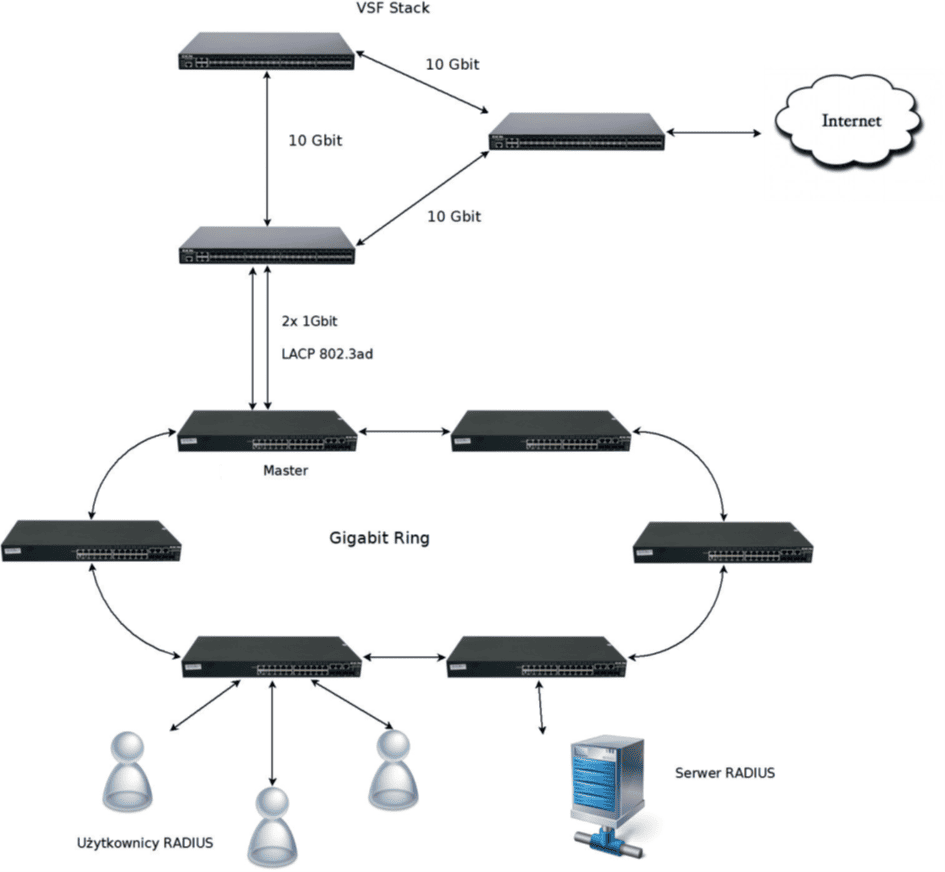

Sprawna obsługa abonentów w zakresie dostarczanych usług to oczywiście podstawa sukcesu sieci, jednak nie mniej ważne są aspekty bezpiecznego uwierzytelniania użytkowników. Tutaj poza funkcjami, które zabezpieczają przed atakami na przykład na pakiety ARP, czy usługi DHCP, ważne jest, aby autentykacja usera, przeprowadzona była w bezpieczny sposób. Jedną z najlepszych funkcji do tego zastosowania jest autentykacja z wykorzystaniem serwera RADIUS, zgodna ze standardem IEEE802.1X. Jedną z głównych zalet wykorzystania tego rozwiązania to eliminacja niebezpieczeństwa nieautoryzowanego dostępu do sieci już na poziomie warstwy dostępowej, a także różne możliwości szyfrowania. Dodatkowo autentykację RADIUS możemy zastosować zarówno w sieciach kablowych, bezprzewodowych, a także mieszanych.

2. PROTEKCJA RINGOWA W WARSTWIE AGREGACYJNEJ SIECI

Bezpieczeństwo na poziomach agregacji i dystrybucji usług, a także na granicy sieci, to zagadnienia dużo bardziej związane z topologią i architekturą.

W przypadku typowej gwiazdy, czy drzewa musimy korzystać z narzędzi zapewniających protekcję linearną, jak LACP (dla protekcji łącza fizycznego), G.8031, czy Port Backup dla pełnej protekcji. Jednak znacznie odporniejszą topologią z pewnością jest układ pierścienia, w oparciu o protokół G.8032, który w połączeniu z agregacją LACP daje wysoki stopień odporności na awarię, zarówno łącz fizycznych jak i urządzeń w sieci, z czasem przełączenia poniżej 50ms. Co najważniejsze, protokoły te dopuszczają stosowanie heterogenicznych prędkości połączeń, zatem w przypadku bardzo ścisłego budżetu w projekcie, link awaryjny może być oparty o tańsze urządzenia niż główny szkielet. Najlepiej jest jeśli protokoły ringowe dostępne są już od najniższych modeli urządzeń, co pozwala swobodnie tworzyć układy połączeń wewnątrz nowych jak i już pracujących sieci.

Najlepiej byłoby stosować przełączniki, które mogą pracować w kilku pierścieniach jednocześnie i wykorzystywać zagregowane porty do połączeń ringowych.

Mechanizm działania protokołów ringowych, pozwala z powodzeniem zastąpić w sieci drzewo rozpinające, z jednoczesnym zachowaniem lepszych parametrów czasu przepinania ścieżki (poniżej 50ms). Mamy tutaj do czynienia z węzłami głównym oraz transferowymi. W pierwszej kolejności zdefiniowany zostaje główny węzeł łańcucha, a na nim porty „primary” oraz „secondary”. Jest to ważny punkt pierścienia, gdyż to w tym miejscu określamy, która ścieżka ringu będzie nieaktywnym (zapasowym) połączeniem. Następnie definiujemy węzły transferowe pierścienia, z zachowaniem odpowiedniej kolejności portów. Kolejność portów jest ważna ze względu na ich funkcje: port „primary” służy do wysyłania pakietów „Hello”, natomiast port „secondary” służy do ich otrzymywania. Ostatnim elementem, który należy zdefiniować są timery: hello timer oraz fail timer. Tak skonfigurowane urządzenia w momencie wykrycia awarii (brak pakietu „Hello” w czasie określonym w fail timer, zwykle większym niż trzykrotność hello timer) wysyła do głównego węzła pakiet „link down”, co powoduje odblokowanie portu „secondary” na głównym węźle, a w rezultacie zmianę trasy pakietów w sieci.

3. REDUNDANCJA NA POZIOMIE RDZENIA SIECI

Mając tak skonfigurowane warstwy dostępową i agregacyjną, pozostaje wreszcie skonfigurować urządzenia pracujące na granicy naszej bezpiecznej sieci. Zaproponowany rozproszony system został połączony za pomocą linków 10GE. Zaznaczyć warto, że mogą to być dowolne linki 10GE, zarówno SR, LR, ER, czy ZR, a także zwykły Twinax. Naszą propozycją modułów SFP do realizacji tych linków będą sprawdzonej jakości moduły optyczne o najlepszym stosunku jakości do ceny takie jak:

- Moduł optyczny SFP+ SR 10Gbs 850nm LC DDM MMF 300m (VSCEL+PIN) Model LO-SP-10G-SR

- Moduł optyczny SFP+ LR 10Gbs 1310nm LC DDM SMF 10km (DFB+PIN) Model: LO-SP-10G-LR

- Moduł optyczny SFP+ ER 10Gbs 1550nm LC DDM SMF 40km (EML+PIN) Model LO-SP-10G-ER

- Moduł optyczny SFP+ ZR 10Gbs 1550nm LC DDM SMF 80km, Model LO-SP-10G-ZR

Elastyczność tego rozwiązania polega na możliwości wykorzystania przełączników zarówno jako niezależne jednostki, jak i połączenia ich w jeden logiczny przełącznik dzięki funkcji VSF, czyli połączenia ich w stos niezależnie od fizycznego dystansu dzielącego poszczególne lokalizacje.

Taka konfiguracja urządzeń pracujących w rdzeniu naszej sieci, pozwala o wiele łatwiej zarządzać całością struktury, przy jednoczesnej decentralizacji głównego urządzenia. Daje również wiele możliwości zabezpieczenia się przed awarią części systemu.

Zaproponowana przez nas przykładowa sieć to jedynie jedna z możliwości budowy niezawodnego systemu telekomunikacyjnego. Bogata funkcjonalność nowoczesnych urządzeń operatorskich daje wiele możliwości architektom systemów teleinformatycznych.

Nie chcesz przegapić kolejnych artykułów Zapisz się do newslettera lub polub nas na: